Il y a deux jours, j’ai publié une annonce sur Marketplace. Comme sur toutes les plateformes de vente entre particuliers, Marketplace est parcourue par des acheteurs peu scrupuleux qui tentent d’arnaquer l’utilisateur naïf. Je n’imaginais pas à quel point ils étaient nombreux: sur la vingtaine de contact que j’ai eus, un seul est (ou semble être) un acheteur réel, les autres sont tous des arnaqueurs avec le même schéma d’action. Encore une occasion de publier un petit article…

Alors, comment ça marche? que faire?

Comment ça marche?

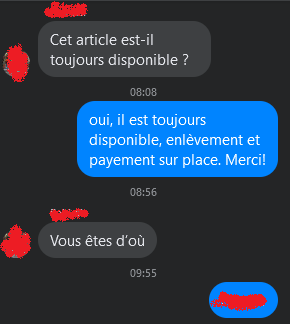

Le premier contact est tout à fait normal: l’acheteur, que j’appellerai Jean-Pierre car ce n’est pas son nom, utilise le bouton « Demander si l’article est toujours disponible ». Je réponds en précisant directement que l’article est à envoyer et payer sur place, ce qui devrait automatiquement empêcher la tentative d’arnaque. JP me demande alors où j’habite, ce à quoi je répond par une indication très vague et même un peu inexacte, vu que je flaire déjà le piège. Mais comment puis-je déjà flairer le piège? Il se fait que les 15 tentatives d’arnaque précédentes commençaient toutes exactement, à la lettre près, par les mêmes messages. Il faut croire que les arnaqueurs utilisent tous le même script…

Et voilà, c’est parti. Prouvant qu’il ne sait pas lire, JP me demande s’il peut utiliser les services de BUDBEE au lieu de venir payer et rechercher l’objet sur place. Ce qui est amusant, c’est que là les scripts divergent entre les arnaqueurs: certains proposent BUDBEE (un service de livraison qui existe réellement), d’autres PostNL, bpost, DHL, fedEx etc… Mais le point commun est que l’acheteur ne peut venir chercher l’objet, il envoie une tierce partie et il offre généreusement de s’acquitter des frais. Certains vont même jusqu’à proposer 10€ de plus pour être sûr d’avoir l’objet.

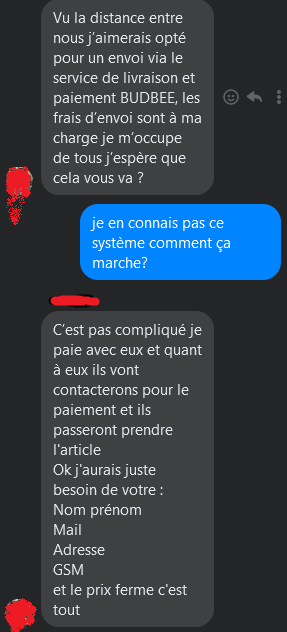

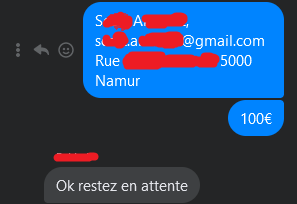

JP me demande ensuite quelques informations personnelles, que je m’empresse de lui donner. Cependant dans ma grande distraction je lui donne un faux nom, une fausse adresse, et une adresse e-mail que j’ai construite juste pour l’occasion. Je me permet de garder cette fausse identité secrète, je pourrais avoir à m’en re-servir 😉

Visiblement, cela ne pose aucun problème à JP si le nom ne correspond pas du tout avec mon vrai nom, celui du compte FB avec lequel il est en train de bavarder…

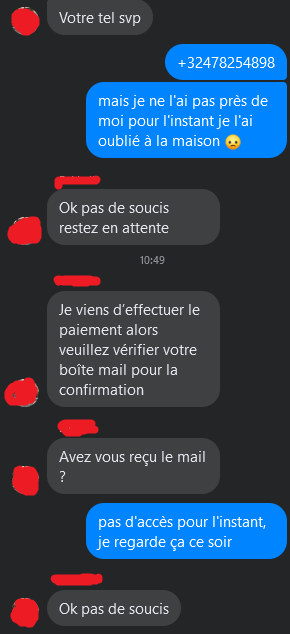

JP me demande ensuite mon n° de GSM, que je ne souhaite absolument pas lui donner. J’en invente un sur le pouce, mais trouve une excuse bidon pour ne pas l’utiliser (d’avance mes plus plates excuses si d’aventure il correspond réellement à quelqu’un)

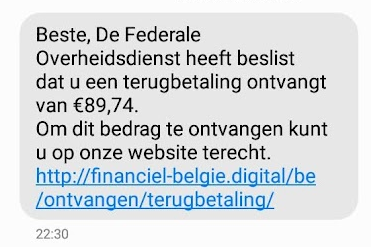

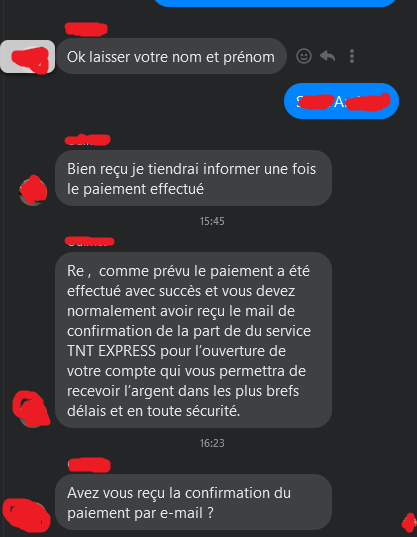

Voilà, JP vient de me payer! Et là je suis content d’avoir vraiment créé cette adresse e-mail, sinon je n’aurais pas pu recevoir le fameux mail de confirmation…

Je le laisse un peu poireauter, surtout que j’ai envie d’écrire un article de blog sur son arnaque et que je ne veux pas perdre cette précieuse conversation.

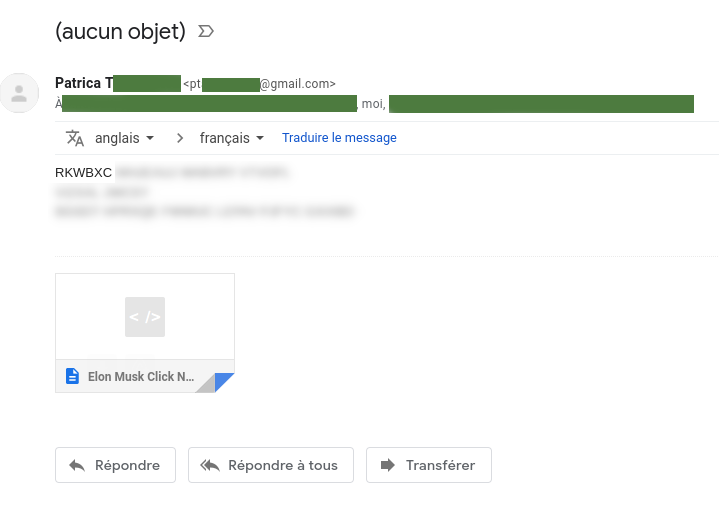

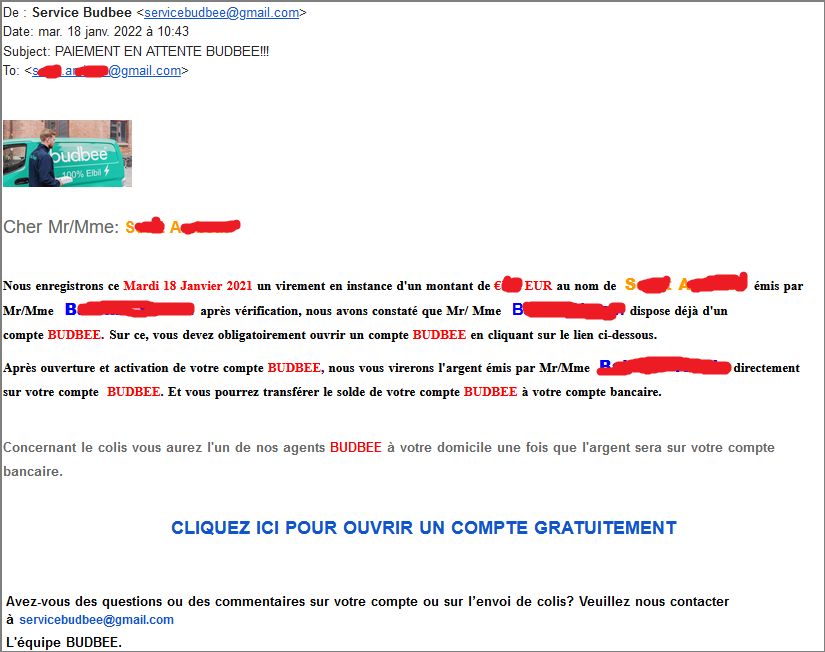

Voici donc le mail que j’ai effectivement reçu sur l’adresse e-mail:

Le mail en question m’a bien fait rire. Le ton, le vocabulaire, l’audacieux mélange de polices de caractère et de couleurs, tout cela crie « FAKE » à plein poumons. Franchement, il y a du laisser-aller. Mais pourquoi mettre si peu d’effort pour piéger la victime qui a déjà été assez naïve pour aller jusque là? Je pense qu »il s’agit justement d’un dernier filtre: les arnaqueurs fonctionnent grâce à des scripts, et une grande partie est automatisée. Ils ont donc une quantité énorme de victimes potentielles, et ne veulent vraiment garder que celles dont l’esprit critique est très faible, afin d’en tirer un maximum.

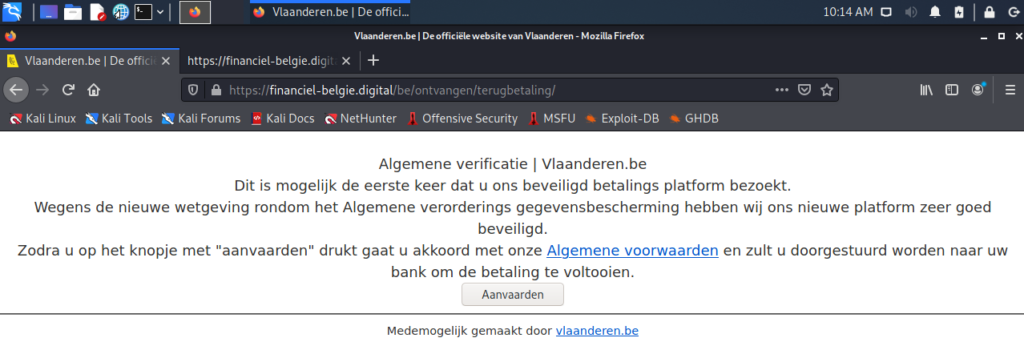

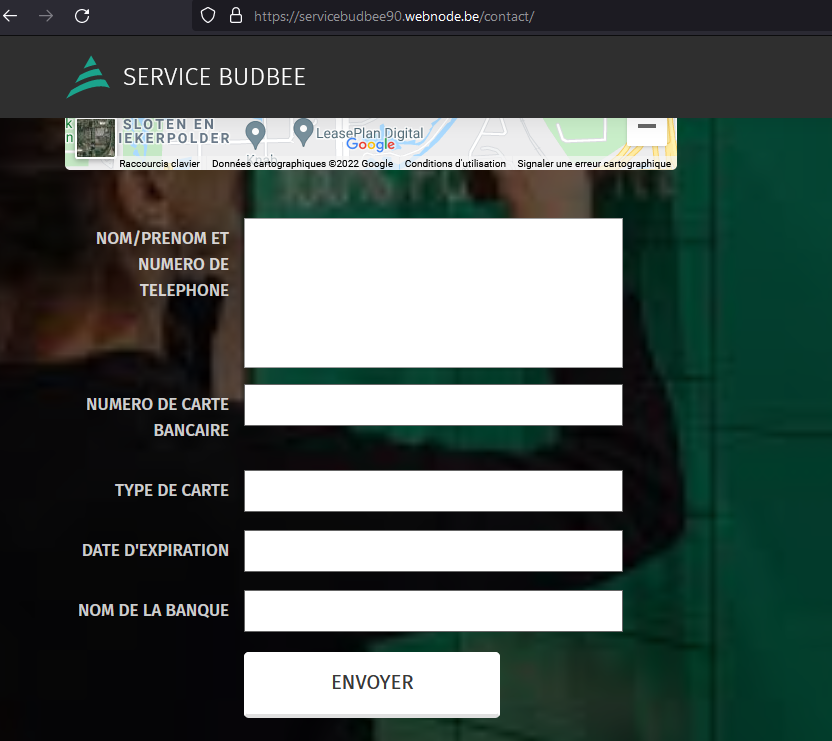

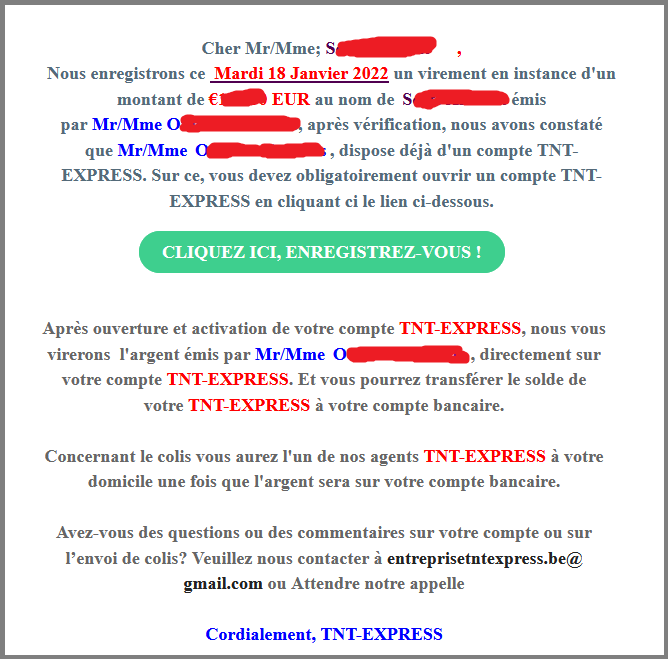

Et on va le voir tout de suite, le site vers lequel pointe le lien est du même acabit

Une image pixelisée volée au véritable site de budee, une URL qui ne fait presque pas d’effort pour essayer d’être crédible, et tout de suite on me demande d’entrer les données de ma carte bancaire. J’arrête là mon exploration et il est temps de clôturer l’aimable conversation avec JP.

Que faire?

Et donc, oui, que faire pour éviter ce genre de pollution d’une plateforme de vente?

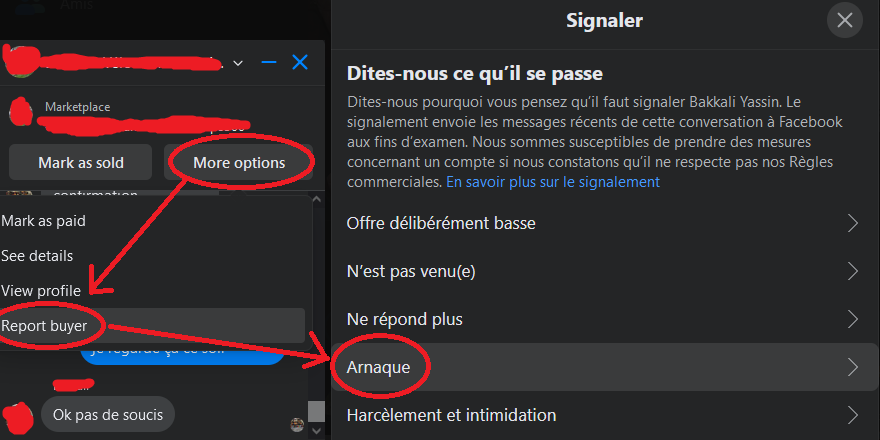

Tout d’abord, en tant qu’utilisateur, vous pouvez signaler les comptes qui s’adonnent à ce genre d’arnaques. Il faut croire que cela est fréquent, car FB a même implémenté une fonctionnalité juste pour ça. Malheureusement je crains qu’il suffise à l’arnaqueur de recréer un profil pour recommencer dans la minute…

Je vais aussi contacter webnode pour les avertir que l’un des sites qu’ils hébergent est un site d’arnaque, mais à nouveau je crains que ce ne soit qu’un léger contretemps pour l’arnaqueur.

[UPDATE: Je tiens à remercier Webnode pour sa réactivité et son professionnalisme. En effet, 5 minutes après mon signalement, le site web était désactivé! Webnode n’est que l’hébergeur et n’a absolument aucun lien avec l’exploitant des sites qu’il héberge, et conformément à leurs conditions générales de vente, ils se réservent le droit de désactiver un site qui contrevient à ces conditions. La leçon: cela vaut la peine de signaler les sites frauduleux!]

Donc, continuons d’être vigilants!

Post-scriptum

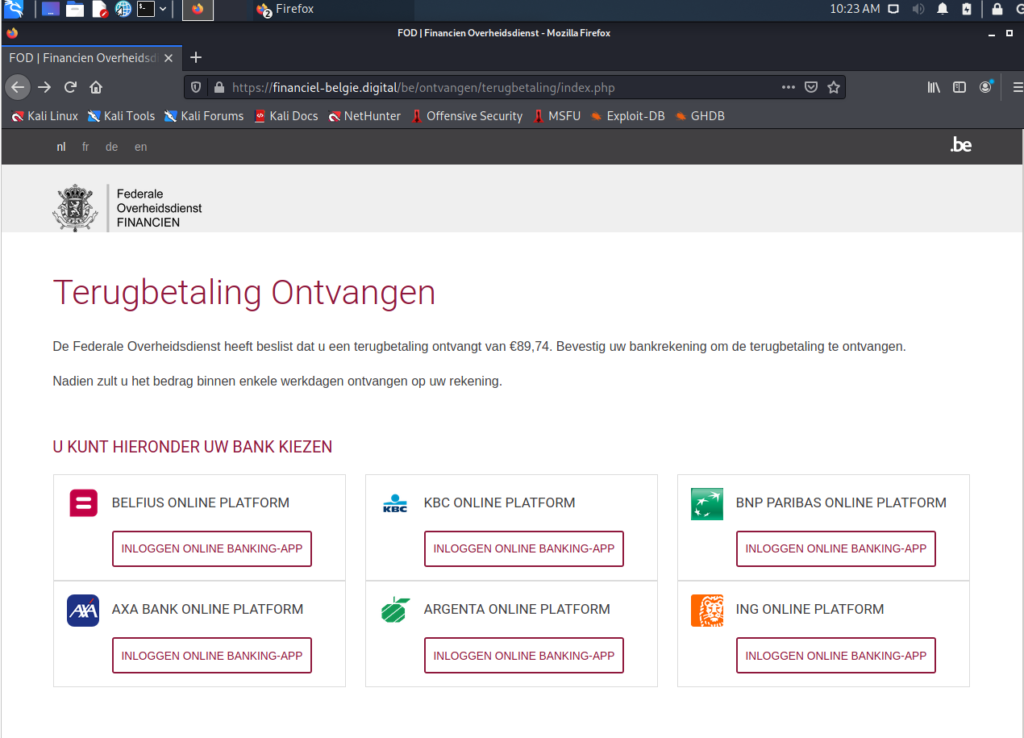

Le temps que j’écrive ce long article, un autre arnaqueur utilisant le même schéma vient de m’envoyer son « payement ». On le voit, le système est quasi identique, jusqu’au template du mail…

Par contre le lien ne fonctionne pas, je suis presque déçu 😉