J’aimerais vous présenter l’outil archive.org, outil précieux pour faire de l’investigation (forensic).

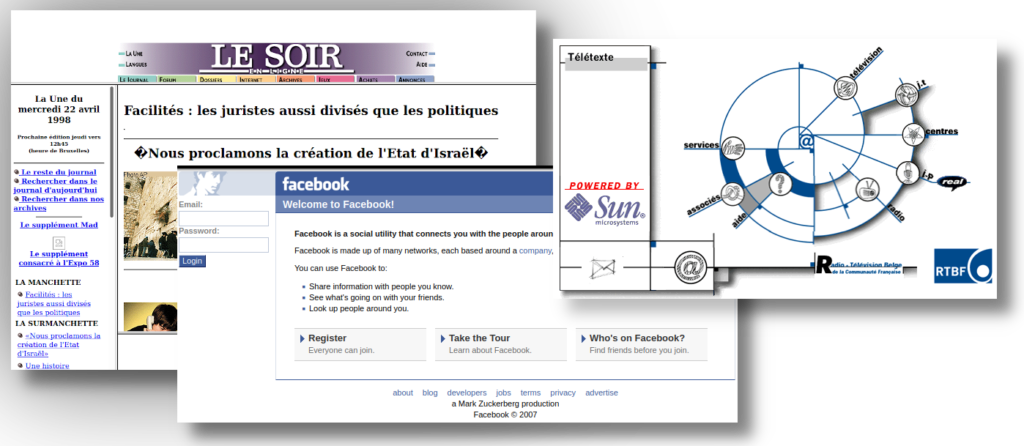

J’ai utilisé cet outil dans un précédent article pour analyser une page web qui avait disparu. En effet, depuis 25 ans, archive.org s’est donné pour mission d’archiver régulièrement le contenu de plus de 600 milliards de pages web. Toutes ces archives sont librement consultables et les archives restent disponibles pendant 20 ans (cette limite est très théorique, j’ai trouvé des pages de 1996…)

L’outil a un côté fun, puisqu’il permet de remonter le temps et de découvrir la face peu glorieuse des sites de la fin du siècle précédent. De quoi retrouver la page de sa promo étudiante ou observer les premiers pas de facebook ou youtube…

Au-delà de l’aspect ludique, la justice reconnaît maintenant les informations retrouvées via archive.org comme preuve (datée) de publication, ce qui permet de trancher dans des conflits de plagiat par exemple.

D’un autre côté, archive.org est parfois utilisé dans le cadre d’investigations. Il est par exemple possible de trouver dans d’anciennes versions d’un site web des informations sur d’anciens membres, d’anciennes activités, d’anciens liens avec d’autres sites etc. Récemment, un journaliste d’investigation a pu relier un site antivaxx à son auteur véritable en retrouvant une redirection vers cet auteur dans les toutes premières versions du site.

Et enfin, archive.org peut être potentiellement utilisé par les pirates pour récolter de l’information sur leurs cibles (en remontant aux versions pré-GDPR, il est encore possible de trouver énormément d’informations personelles sur les pages web de sociétés…)

Et la vie privée dans tout ça?

Les outils comme archive.org renforcent encore l’adage « sur Internet un jour, sur Internet pour toujours ». Ce qui signifie que votre blog de jeunesse, mettant en scène votre vie à grands coups de photos de guindaille et poèmes emos, votre site est peut-être toujours là, ses pages compromettantes archivées sur archive.org…

Alors que faire, si vous pensez que ces pages du début du siècle risquent de compromettre votre carrière politique prometteuse ou vos chances de trouver l’âme sœur? Il n’existe hélas pas de moyen facile ni automatique d’effacer ces traces du passé. Il faut prendre contact avec le site d’archive via mail en indiquant les pages à supprimer. Vous pouvez trouver sur Internet (ou sur archive.org si ce site a disparu…) des pages d’explications comme celle-ci.

Petit jeu de mise en application…

Il y a quelques années, j’ai co-fondé le site nainternaute.com, aujourd’hui disparu. Pouvez-vous me dire en commentaire combien de membres étaient encore actifs sur ce site juste avant de sa fermeture temporaire le 21/02/2006 ? (à l’époque en tout cas nous pensions naïvement que c’était temporaire). Le premier qui publie la réponse a gagné 😉

————————-

Sources:

Utilisation de archive.org en justice: https://www.legavox.fr/blog/maitre-anthony-bem/validite-preuve-diffusion-contenu-internet-27221.htm