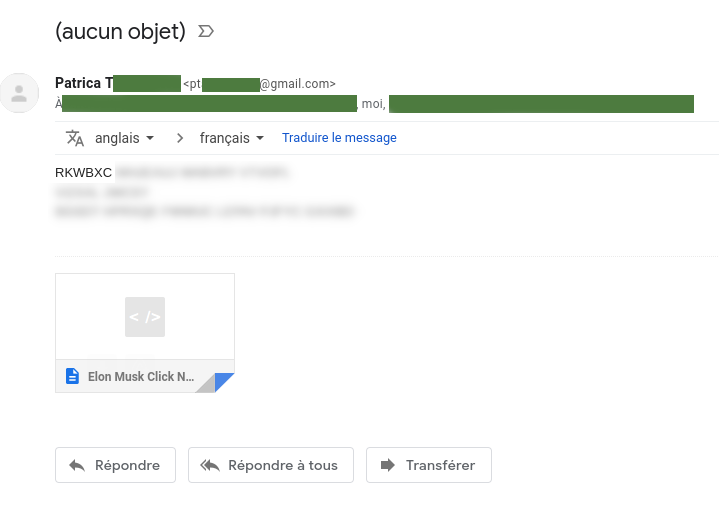

Il y a quelques jours, j’ai reçu un email pour le mois étrange, dont le texte est un ensemble de caractères aléatoires, accompagné d’une pièce jointe.

Comme je suis un peu parano pour tout ce qui concerne la sécurité informatique, je n’ai évidemment pas ouvert la pièce jointe. Mais d’autre part j’aime comprendre comment les choses fonctionnent donc il fallait que j’aille analyser tout cela plus profondément 😉

Ceci est un exemple de Forensic (investigation), une des disciplines du hacker, dans laquelle le hacker analyse des malware pour tenter d’en découvrir la provenance et contrer la menace.

STEP 0: sécurité d’abord!

Ouvrir une pièce jointe de provenance inconnue est évidemment une très très mauvaise idée. Toutes les opérations décrites ci-dessous ont été réalisées sur une machine virtuelle « jetable » ne contenant aucune information personnelle.

STEP 1: analyse de la pièce jointe.

La pièce jointe est une page HTML. L’ouvrir dans un navigateur est risqué: cette page peut contenir du script qui va s’exécuter sur mon navigateur. Ce script peut par exemple rediriger vers un site dangereux, tenter de me voler des information par exemple via un faux formulaire de login facebook ou autre, exploiter une faille de mon navigateur pour avoir accès à des informations confidentielles etc. j’ai donc téléchargé la page en question et je l’ai ouverte avec un éditeur de texte. Voici son contenu:

<frameset onpageshow="document.location.href=window.atob('aHR0cHM6Ly9tdXNrLmJ0Y2RvbmF0dmVyLnNpdGUvPz');">

La page contient effectivement un morceau de script qui s’exécute au démarrage. document.location.href= »… » est une instruction qui va me rediriger vers un site internet. L’adresse de ce site est codée en base64 (décodé via la fonction atob) : « musk.donatver.site/?****** »

Ce que j’ai remplacé par de étoiles est en réalité un identifiant qui permet probablement d’associer ma visite à mon adresse email, et ainsi confirmer que mon email est valide et peut être réutilisée pour d’autres scams…

STEP2: analyse du site web

j’ai donc visité le site en question, en prenant soin de supprimer mon identifiant. La visite tourne court, le site n’est plus accessible. Il est néanmoins possible, grâce à web.archive, de retrouver un snapshot du site pris il y a 8 jours. Et là je ne suis pas déçu: Elon Musk me propose de partager sa fortune à raison de 0.099 bitcoins par jour! Si c’est trop beau pour être vrai, ce n’est probablement pas vrai 😉 L’accès au site via web.archive ne permet pas une analyse poussée, mais néanmoins une rapide lecture de la source permet d’avoir une idée sur l’origine du scam: la page utilise yandex.ru comme outil de statistique, ce qui pointe vers nos amis de l’est…

D’après un certain nombre d’infos glanées sur des forums, cette offre alléchante doit obligatoirement être précédée d’un petit versement préalable, bien réel celui-là…

STEP3: analyse du domaine

même si le site n’est plus accessible, une recherche sur whois nous permet de voir que le domaine à été enregistré via un fournisseur russe établi à Moscou. Le nom de domaine même (donatver) pourrait faire référence à « донат » (donation)

CONCLUSION: un mail de fishing assez classique, promettant monts et merveilles pour soutirer de l’argent et des informations personelles. Le seul fait de cliquer donne déjà de l’info aux scammers (validation de l’adresse email, association à une adresse IP,…) On le dit souvent, mais il est bon de le répéter: ne cliquez pas aveuglément sur les pièce jointes, et ne croyez pas tout ce qu’on vous propose 😉 Conclusion supplémentaire pour moi: ne pas attendre trop longtemps avant de faire une analyse, les sites comme ça disparaissent vite 😉